FireWall क्या है ? RedHat Linux server में Firewall को कैसे Configure किया जाता है !

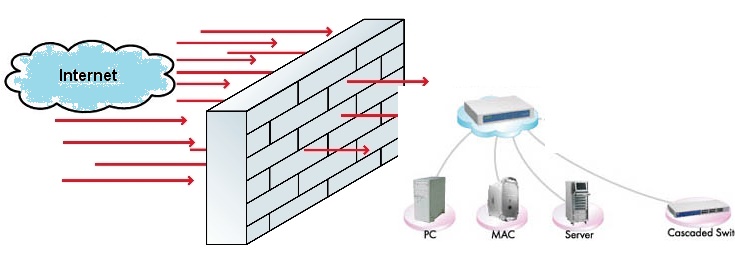

Hello दोस्तों आज के इस लेख में हम जानते है और सीखते है ! की Firewall क्या होता है और Firewall में Security को किस तरह से Configure किया जाता है ! फ़ायरवॉल Computer System का एक ऐसा कवच है जो Internet की दुनिया से Computer के Connect होते ही बाहर के unwanted Network के Interface से Security करता है !

इस लेख के अध्ययन के बाद जान पाएंगे की —

- Firewall क्या है !

- Firewall की आवस्य्क्ता हमे क्यों पड़ती है !

- Firewall हमारे Computer system को किस प्रकार से सेक्यूर बनाता है !

- Server operating system के Firewall और Desktop operating system के Firewall में क्या अंतर् है !

- Linux Server में Firewall का Configuration किस प्रकार से किया जाता है!

- Linux सर्वर में Firewall का Structure किस प्रकार का होता है !

- Firewall में IP Address को किस प्रकार से Block किया जाता है !

दोस्तों कही बार यह सुना गया है की Firewall हमारे Operating system में Virus को आने से रोकता है पर यह बात पूरी तरह से सत्य नहीं है ! क्यों की Firewall only IP address और Network को समबन्धित Service कोही Filter करता है ! ताकि कोई भी network system के साथ Connect होने पर User की permission के बिना कोई भी Service को use नहीं कर सके और अगर यदि हमारे Computer में ऐसा कोई Virus या Program ,Malware से (effected) संक्रमित है तो वह बिना permission किसी Service का use करके बाहर के Network से Connect नहीं हो User Computer की information को चुराए नहीं और अन्य किसी भी प्रकार की हैकिंग( Hacking) नहीं हो दोस्तों आपने आमतौर पर देखा होगा अगर आप computer में किसी crack software या Program install करते है ! तो उनमे से बहुध से Program ऐसे होते है जो Firewall access की Permission मांगते है! यनि वह आपके Computer की किसी Port या Service को use करके network से Connect होने की कोसिस करते है ! ऐसी परिस्थीति में या तो आप Firewall को उस Service के लिए Unable कर देते है! या Disable , Firewall को हम बहुध ही सरल शब्दो मे समझने का प्रयास करे तो हम कह सकते है ! की Firewall किसी भी Operating system की एक ऐसी Security लेयर होती है जो Authorize Inter face को सम्ब्दीत Service के लिए Allow करती है और Unauthorized interface को block करती है ! अगर आप ने Networking में कभी भी OSI model के बारे में सुना हैं ! तो आप ने वह OSI Model की Network layer के बारे में जरूर पढ़ा होगा यह मुख्यतः वही पर काम करता हैं कुछ हद तक यह Data link layer और transport layer को भी Control करता हैं | परन्तु मुख्यत यह Network layer पर ही Work करता हैं Firewall सभी operating system में होते है ! वो Desktop operating system हो या Server operating system सभी Operating system में अपने-अपने security level और Architecture के According Firewall Security होते है ! दोस्तों यह तो हुवा सामन्य Firewall का परिचय आज के इस लेख को पड़ने के पश्च्यात आपसे में यह उम्मीद करता हु की आप पूरी तरह से समज पाएंगे की Firewall किस प्रकार से हमारे Operating system को Secure करता है ! और कैसे इसका Configuration किया जाता है ! दोस्तों यहाँ में इस लेख में Linux server के Firewall की Security के बारे में विस्तार से लिखुगा with Practical जिसको पढ़ने के बाद आप Firewall की उपयोगिता को काफी अच्छे तरिके से समज जायेंगे !

अगर आप इस website पर पहली बार आये है और नहीं जानते की Linux Server क्या होता है और इसका इस्तमाल कहाँ किया जाता है तो आप इस Link को Click करके Linux के बारे में बहुद ही अच्छी तरह से समज सकते हो या आप कोई Computer Science के Student हो और Linux fields में अपना Career बना ने की सोच रहे हो तो आप को मेरी इस Website पर Linux server के बारे में बहुद ही सरल भाषा में काफी विस्तार से लेख मिल जाएँगे जो आप को Linux सीखने में काफी मदत करेंगे और यदि आप का कोई सवाल हो Linux के बारे में तो आप Comments या hindiitsolution@gmail .com E -mail करके पूछ सकते हो !

तो दोस्तों जहां हमारा Desktop Computer या Laptop कभी कभी ही Internet से Connect होता है या सामान्यतः हम अपना काम करके उसको बंद कर देते है ! वह 24 घंटे Internet से Connect नहीं रहता है और यदि Connect रहता भी है तो by Default उसका Firewall enable ही रहता है तो हमे उसकी Firewall Security की इतनी चिन्ता नहीं होती है पर यदि हम किसी Server की बात करे तो यह Normal desktop Computer के बिलकुल विपरीत होता है क्यों की यह 24 घंटे Server Network से Connect रहता है और बहुद से लोग एक ही Time में सर्वर से Connect रहते है और Server की Service लेते रहते है तो ऐसी परिस्तिथि में Server की Security एक बहुध बड़ा मुदा होती है तो इसके लिए Server पर Firewall का Configuration किया जाता है ताकि Server secure बना रहे यहाँ में आप को Linux server के Firewall को समझाने का प्रयास करुगा जिनका Structure सभी Linux server के समान होता है फिर चाये वो Fedora ,CentOS ,Ubuntu RedHat कोनसा भी Linux Server हो

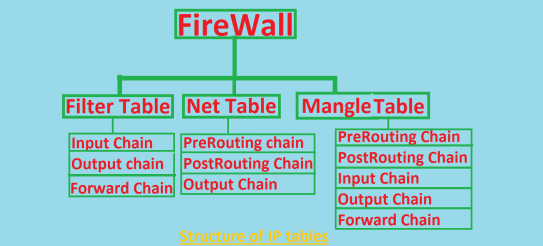

Linux server में Firewall को सामन्यत Iptables के Name से जाना जाता है ! दोस्तों असल में Iptables हैं क्या ? Iptables एक ऐसी Linux User Administrator application हैं जो Linux kernal पर स्तथित Firewall या Net filter से Connect रहती हैं और उस Net Filter को Control करती हैं यह परमुख रूप से तीन भागो में बटा होता है जिस को आप निचे दिए गए चार्ट में बहुध ही आसानी से समझ सकते है

Linux Iptables (FireWall) को मुख्य रूप से 3 भागो में (Classified)वर्गीकृत किया गया है ! 1 Filter tables 2 Net tables 3 Mangle Tables

Filter Table = यह IPtables में एक Defaults tables होती है इसमें तीन Chain होती है ! Input chain Output chain और Forward chain जो IP Address को filter करती है !

1. Input chain — इस Chain में Server पर आने वाले रिक्वेस्ट को Block किया जाता है इस चैन में वो सभी IP address होते है जिनको Server पर किसी भी Particular Service के लिए block किया गया हो

2 . Output chain — इस chain में Server से निकले वाली request को किसी IP Address के लिए ब्लॉक किया जाता है या फ़िल्टर कियाजाता है

3 .Forward chain — इस chain का प्र्योग IP Address की Request Forward करने केलिए किया ता है जिससे Server पर Load balancing बनी रहे !

NAT Tables = Network Address Translation जैसा की नाम से ही प्रतीत होता Network Address या IP address को ट्रांसलेशन में यूज़ की जाती हे इसमें मुख्य रूप से तीन Chain होती है

1 Preroutung chain = इस Chain का प्रयोग System में inter हो रहे किसी IP address या Packet का Address को Translate किया जाता है

2 post-routing chain = सिस्टम से निकलने वाले पैकेट को बदलने के लिए इसका यूज़ होता है

3 out-put chain = जो Data Packet system में Generate हुए है और बाहर की ओर किसी दूसरे Network में travel करते है उनका Address translate किया जाता है

MANGLE Table = यह Table Hybrid Table है ! जिसमे Filter Table और NAT Tables का Combination होता हैं। इसमें पांच चेन शामिल हैं !

1.PREROUTING

2.OUTPUT

3.INPUT

4.FORWARD

5.POSTROUTING

IP Tables या Linux Firewall की Configuration File को निम्न Commands से देखाजा सकता है

[root@localhost ~]#vim /etc/sysconfig/iptables # Generated by iptables-save v1.3.5 on Thu Sep 21 09:50:51 2017 *nat :PREROUTING ACCEPT [22:3557] :POSTROUTING ACCEPT [29:1912] :OUTPUT ACCEPT [29:1912] COMMIT # Completed on Thu Sep 21 09:50:51 2017 # Generated by iptables-save v1.3.5 on Thu Sep 21 09:50:51 2017 *mangle :PREROUTING ACCEPT [3376:3688988] :INPUT ACCEPT [3376:3688988] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [3359:3685532] :POSTROUTING ACCEPT [3371:3688393] COMMIT # Completed on Thu Sep 21 09:50:51 2017 # Generated by iptables-save v1.3.5 on Thu Sep 21 09:50:51 2017 *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [3361:3688356] :RH-Firewall-1-INPUT - [0:0] COMMIT # Completed on Thu Sep 21 09:50:51 2017 (Note-यह IPV6 की Configuration File भी होती अगर आप को IPV6 के बारे में Knowledge है तो आप उसमे भी Firewall को Configure कर सकते हो )

IP Tables या Firewall का Status हम निम्न Commands से देख सकते है !

[root@localhost ~]# service iptables status Table: filter Chain INPUT (policy ACCEPT) num target prot opt source destination Chain FORWARD (policy ACCEPT) num target prot opt source destination Chain OUTPUT (policy ACCEPT) num target prot opt source destination Chain RH-Firewall-1-INPUT (0 references) num target prot opt source destination Table: mangle Chain PREROUTING (policy ACCEPT) num target prot opt source destination Chain INPUT (policy ACCEPT) num target prot opt source destination Chain FORWARD (policy ACCEPT) num target prot opt source destination Chain OUTPUT (policy ACCEPT) num target prot opt source destination Chain POSTROUTING (policy ACCEPT) num target prot opt source destination Table: nat Chain PREROUTING (policy ACCEPT) num target prot opt source destination Chain POSTROUTING (policy ACCEPT) num target prot opt source destination Chain OUTPUT (policy ACCEPT) num target prot opt source destination

IP Tables या Firewall की किसी Particular Tables को देख़ने के लिए निम्न Commands का यूज़ किया जाता है

[root@localhost ~]# iptables -t nat -L Chain PREROUTING (policy ACCEPT) target prot opt source destination Chain POSTROUTING (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination [root@localhost ~]# iptables -t mangle -L Chain PREROUTING (policy ACCEPT) target prot opt source destination Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination Chain POSTROUTING (policy ACCEPT) target prot opt source destination [root@localhost ~]# iptables -t filter -L Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination Chain RH-Firewall-1-INPUT (0 references) target prot opt source destination

निम्न Commands के द्वारा हम Particular Tables के अंदर से किसी भी Particular Chain को भी देख सकते है

[root@localhost ~]# iptables -L INPUT -n -v Chain INPUT (policy ACCEPT 4402 packets, 658K bytes) pkts bytes target prot opt in out source destination [root@localhost ~]# iptables -L OUTPUT -n -v Chain OUTPUT (policy ACCEPT 621 packets, 54827 bytes) pkts bytes target prot opt in out source destination [root@localhost ~]# iptables -L FORWARD -n -v Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination

निम्न Commands द्वारा एक ही बार में Firewall / Iptables के सभी Rules और Configuration को समाप्त किया जा सकता है ! इस Commands को Real Server जो Hosting पर है और उससे अनेक Clients Connect है ! और Service ले रहे है उस Server की कभी भी यह Commands वह यूज़ नहीं करनी चाइये क्यों की ऐसा करने से Server की Security का Risk बढ़ जाता है ! इस एक Commands से पुरे Iptables को Flush किया जाता है

[root@localhost ~]# iptables -F

निम्न Commands के द्वारा Firewall / Iptables की Service को Restart किया जाता है ! यह Service IP tables में कुछ New rules add करने के बाद कीजाती है ! iptables / firewall की Service को हमेसा New rules और Configuration को apply करने के लिए Service को Restart करना आवश्य्क होता है अन्यता यह Apply नहीं होता है !

[root@localhost ~]# service iptables restart Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ]

firewall / Iptables की Service को Restart के आलावा Stop ,Start और Save भी किया जाता है निम्न Commands से

[root@localhost ~]# service iptables stop Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] [root@localhost ~]# service iptables start Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ]

[root@localhost ~]# service iptables save Saving firewall rules to /etc/sysconfig/iptables: [ OK ] [root@localhost ~]#

यहाँ तक तो हुवा सामन्य firewall / Iptables के Structure का वर्णन जैसे की इसमें कितनी tables होती है इन Tables में कौन कौन सी Chain होती है ! और प्र्तेक Chain में किस तरह का काम होता है ! किस Commands से Particular chain या Tables को देखा जा सकता है ! और कैसे Service को Start restart Stop flush किया जाता है ! अब इससे आगे हम चर्चा करेंगे की Firewall /Iptables में Rule को कैसे add किया जाता है Rules को कैसे Remove किया जाता है! आप के मन में शायद यह प्रश्न हो सकता है की Rules क्या होते है! तो में आप की जानकारी के लिए यहाँ बताना चाहुगा की Firewall / iptabes में rules वो Configuration होता है जो Server की सुरक्षा के लिए Unwanted Network और Unwanted Network interface को Block करने के लिए जो IP address Firewall की Tables और Chain में add किये जाते है वो Rules होते है !

अब यह हम एक Practical करके देख़ते है ! की हमे Server की मोनेटरिंग के दौरान पता चलता है की एक IP एड्रेस 201.123.23.10 जो हमेसा हमारे Server की Service से छेड़छाड़ करता रहता है ! और Hacking की कोसिस करता है ! हमे उस IP Address को हमारे Server पर सभी सर्विस के लिए Block करना है ! यानि वो IP Address हमारे Server पर आये ही नहीं उसका Connection हमेसा हमारे Server से Fail हो जाये तो उसको निम्न प्रकार से Block किया जाये गा

[root@localhost ~]# iptables -t filter -A INPUT -s 201.123.23.10 -j DROPइसके बाद अगर यदि हमे जानना हो की हमारेServer पर कौन-कौन से IP Address block है या हमने जिस Rules को अभी Put किया है ! वो Table में add हुवा है या नहीं तो इसको हम निम्न Commands के द्वारा देख सकते है !

[root@localhost ~]# iptables -L INPUT -n -v Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 1156 2469K RH-Firewall-1-INPUT all -- * * 0.0.0.0/0 0.0.0.0/0 0 0 DROP all -- * * 201.123.23.10 0.0.0.0/0 (नोट - यह ध्यान देने योग्य बात यह है की Rules को IP Tables / Firewall में Add करने के बाद IP Tables को Save और Service को Restart करना आवश्य्क है ! नहीं तो Rules Put होने के बाद भी Work नहीं करेगा )

यहाँ अब हम एक उदारहण और देख़ते है अब हमे Server की मोनेटरिंग के दौरान पता चलता है की एक IP Address 10.12.15.10 है ! जो किसी हमारे Server के Telnet Service और SSH Service को यूज़ करने की try क्र रहा है बार-बार गलत Password डालकर Login होने की try कर रहा है ! तो हम उस IP Address को Particular सर्विस के लिए भी Block कर कसकते है !

[root@localhost ~]# iptables -t filter -A INPUT -s 10.12.15.10 -p tcp --dport telnet -j DROP [root@localhost ~]# iptables -t filter -A INPUT -s 10.12.15.10 -p tcp --dport ssh -j DROP [root@localhost ~]# service iptables save Saving firewall rules to /etc/sysconfig/iptables: [ OK ] [root@localhost ~]# service iptables restart Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ] [root@localhost ~]# iptables -L INPUT -n -v Chain INPUT (policy ACCEPT 23 packets, 1856 bytes) pkts bytes target prot opt in out source destination 0 0 DROP tcp -- * * 10.12.15.10 0.0.0.0/0 tcp dpt:23 0 0 DROP tcp -- * * 10.12.15.10 0.0.0.0/0 tcp dpt:22 (नोट प्रस्तुत उदारण में एक IP Address को दो Service Telnet और ssh के लिए Block किया गया है ! इसके बाद IP tables को Save किया गया है ! और फिर Service को Restart फिर Input Chain में Block IP Address को देखने के लिए Commands को यूज़ किया गया है !)

अब हम यहाँ एक Example और देख़ते है ! जैसा की Server एक Multi user Operating system है ! और हम चाहते है ! की एक Ip address है ! जिनसे Only हमे request आये या वो only हमे Data send कर सके पर server से उसको कोई भी Data Send नहीं हो सके तो उस IP Address को हम कुछ इस प्रकार से रूल्स Set कर सकते है की उस IP Address के लिए हमारे server से कोई भी Request नहीं जाएगी\

[root@localhost ~]# iptables -t filter -A OUTPUT -s 10.12.13.14 -j DROP [root@localhost ~]# service iptables save Saving firewall rules to /etc/sysconfig/iptables: [ OK ] [root@localhost ~]# service iptables restart Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ] [root@localhost ~]# iptables -L OUTPUT -n -v Chain OUTPUT (policy ACCEPT 27 packets, 3028 bytes) pkts bytes target prot opt in out source destination 0 0 DROP all -- * * 10.12.13.14 0.0.0.0/0

यहाँ हम एक Example देखते है ! जिसमे यह समझाने का प्रयास किया जारहा है ! की मोनेटरिंग के दौरान यह Information मिली है ! की एक पूरा Network ही ऐसा है जो Server पर लगातार D -Dos Attack कर रहा है ! उससे सर्वर पर बहुध ज्यादा request आरही है ! तो हम उस प्रे Network को भी Block करने का Rules IP tables में लिख सकते है !

[root@localhost ~]# iptables -t filter -A INPUT -s 138.145.0.0/16 -j DROP [root@localhost ~]# service iptables save Saving firewall rules to /etc/sysconfig/iptables: [ OK ] [root@localhost ~]# service iptables restart Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ] [root@localhost ~]# iptables -L INPUT -n -v Chain INPUT (policy ACCEPT 123 packets, 10600 bytes) pkts bytes target prot opt in out source destination 0 0 DROP all -- * * 138.145.0.0/16 0.0.0.0/0

अब यह हम उस block किये गए पुरे Network मेसे एक IP Address ऐसा है जिसको हमे Telnet का Access देना है हमारे Server पर तो उस Block Network मेसे किसी एक IP Address को Particular Service के लिए भी Allow कर सकते है !

[root@localhost ~]# iptables -t filter -A INPUT -s 145.135.0.15 -p tcp --dport telnet -j ACCEPT [root@localhost ~]# iptables -t filter -L INPUT -n -v Chain INPUT (policy ACCEPT 3821 packets, 375K bytes) pkts bytes target prot opt in out source destination 0 0 DROP all -- * * 145.135.0.0/16 0.0.0.0/0 0 0 ACCEPT tcp -- * * 145.135.0.15 0.0.0.0/0 tcp dpt:23

यह हम एक ऐसा Example देख़ते है की हमने एक पुरे network को Block कर रखा है ! पर उसमे से 100 IP address ऐसे है ! जिनको हमे हमारे Server के लिए Allow करना है ! यानि हम कह सकते है की हमे एक Fix range तक के IP address को allowe करना है इस rules को निम्न प्रकार से Set किया जाता है !

[root@localhost ~]# iptables -t filter -A INPUT -m iprange --src-range 145.123.0.100-145.123.0.200 -j ACCEPT [root@localhost ~]# service iptables save Saving firewall rules to /etc/sysconfig/iptables: [ OK ] [root@localhost ~]# service iptables restart Flushing firewall rules: [ OK ] Setting chains to policy ACCEPT: filter [ OK ] Unloading iptables modules: [ OK ] Applying iptables firewall rules: [ OK ] Loading additional iptables modules: ip_conntrack_netbios_n[ OK ] [root@localhost ~]# iptables -t filter -L INPUT -n -v Chain INPUT (policy ACCEPT 230 packets, 21584 bytes) pkts bytes target prot opt in out source destination 0 0 DROP all -- * * 145.123.0.0/16 0.0.0.0/0 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 145.123.0.100-145.123.0.200 0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 145.123.0.100-145.123.0.200

EtherNet Port की Firewall से Security करना

IP Tables / Firewall में हम EtherNet Port की Security के लिए भी rules Configure कर सकते है यहाँ हम EtherNET port से आने वाले किसी भी IP Address को Block कर सकते है

[root@localhost ~]# iptables -A INPUT -i eth0 -s 192.168.1.0/24 -j DROP

Mac Address Security करना Firewall / Iptables से

IP Tables से हम Hardware level की Security भी कीजाती हे ! यहां हम एक Example से समझते है ! की हमे Server की मॉनिटरिंग के दौरान यह पता लगता है की कोई User से जो VPN से अपना IP Address बदल-बदल क्र Server की Service से छेड़छाड़ क्र रहा है ! तो हम उसके mac address को ही Block क्र सकते है ! ताकि वो कितना भी ip Address change करे Server की Service से छेड़छाड़ नहीं क्र सकता

[root@localhost ~]# iptables -A INPUT -m mac --mac-source 8c:70:5a:ea:cb:89 -j DROP [root@localhost ~]# iptables -L INPUT -n -v Chain INPUT (policy ACCEPT 1922 packets, 3424K bytes) pkts bytes target prot opt in out source destination 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 MAC 8C:70:5A:EA:CB:89

mac address को हम किसी Particular Service के लिए भी Block क्र सकते है ! for example हम किसी Mac address को FTP Service के लिए Block करना चाहते है तो निम्न प्रकार से किया जाये गा !

[root@localhost ~]#iptables -A INPUT -p tcp --destination-port 21 -m mac --mac-source 00:0F:EA:91:04:07 -j ACCEPT

Domain से Security करना

Iptables से हम Server की Domain based security भी क्र सकते है ! उदारण के तोर पर हम चाहते है की हमारे Server के जो User है वो Facebook और Youtube को access नहीं क्र सके तो उसके लिए हम निम्न प्रकार से Security क्र सकते है ! जब हम Domain से कोई Security करते है ! तो उस Domain के चाये कितने ही virtual ip address हो Iptables उन सभी को Block क्र देता है !

[root@localhost ~]# iptables -A OUTPUT -p tcp -d www.facebook.com -j DROP [root@localhost ~]# iptables -A OUTPUT -p tcp -d www.youtube.com -j DROP [root@localhost ~]# iptables -L OUTPUT -n -v Chain OUTPUT (policy ACCEPT 1490 packets, 2489K bytes) pkts bytes target prot opt in out source destination 0 0 DROP tcp -- * * 0.0.0.0/0 157.240.7.35 0 0 DROP tcp -- * * 0.0.0.0/0 157.240.7.35 0 0 DROP tcp -- * * 0.0.0.0/0 172.217.26.238 0 0 DROP tcp -- * * 0.0.0.0/0 216.58.203.142 0 0 DROP tcp -- * * 0.0.0.0/0 216.58.196.78 0 0 DROP tcp -- * * 0.0.0.0/0 216.58.199.142 0 0 DROP tcp -- * * 0.0.0.0/0 172.217.27.206 0 0 DROP tcp -- * * 0.0.0.0/0 216.58.220.14

इस पुरे लेख में मेने Firewall / Iptables को बहुध ही सरल सब्दो में समझाने का प्र्यास किया है ! इसके बाद भी हो सकता है ! आप के मन में Firewall Security से related कोई भी सवाल हो तो आप निचे Comments करके पूछ सकते हो !

दोस्तों अगर आप को हिंदी आईटी सलूशन द्वरा दिगई Trips ज्ञान प्रद और Knowledge वाली लगी हो तो Share करे like करे और हिंदी आईटी डॉट कॉम को Follow करे Follow करने के बाद हिंदी आईटी सलूशन डॉट कॉम जब भी कोई knowledge वाली post या Tutorial publish करेगा आप को Notification अपने email पर मिल जाएगी इस website पर आप Linux से Related बहुद सी post है जो सरल हिंदी भाषा में है जिस से आप Linux में निपुर्ण हो सकते है अगर आप को हिंदी आईटी सलूशन द्वारा पब्लिश किये गए किसी भी Trick या Tutorial का Piratical process में कोई Problem आती है तो Comments करे हिंदी आईटी सलूशन द्वारा आपकी समस्या का समाधान किया जाये गा

धन्यवाद

लेखक -विष्णु शर्मा